La criptazione dei dati è una procedura legale, ma l´uso fatto dal ricattatore è illegale

2016: la minaccia on line dei Cryptolocker

Il 2016, purtroppo, sarà un anno molto significativo per le diverse variabili dell’equazione criminale. Mentre gli utenti diventano più consapevoli delle minacce on line, gli attaccanti reagiscono sviluppando schemi ancora più personalizzati e sofisticati per colpire sia gli individui che le imprese.

Il 2016, purtroppo, sarà un anno molto significativo per le diverse variabili dell’equazione criminale. Mentre gli utenti diventano più consapevoli delle minacce on line, gli attaccanti reagiscono sviluppando schemi ancora più personalizzati e sofisticati per colpire sia gli individui che le imprese.

Nel corso di questo anni il rischio più grande sarà rappresentato dalle estorsioni online: i cyber criminali, cioè, svilupperanno nuove tattiche e nuovi modi per attaccare il singolo utente, individuo o impresa, rendendo gli attacchi sempre più personali ed agendo sulla minaccia e sulla paura di ledere la reputazione della persona o dell’azienda. Grazie all’utilizzo di analisi psicologiche e tecniche di ingegneria sociale, infatti, i cyber criminali condizioneranno, così, la privacy dei dati.

Si prevede anche che cresceranno in maniera esponenziale, i malware diretti ai dispositivi mobile, che arriveranno a quota 20 milioni, ed una grande falla colpirà i dispositivi smart di uso comune. La prima, ad esempio, ad essere colpita sarà la Cina, mentre a livello globale saranno minacciati, in particolare, i nuovi sistemi di pagamento online.

Purtroppo nel corso del 2016 varie persone potrebbero trovare sul loro cammino un “Cryptolocker”.

Abbiamo chiesto al Dr. Dario Puccini, amministratore della Dpconsulenze di Milano, di spiegarci cosa si intende per “Cryptolocker”.

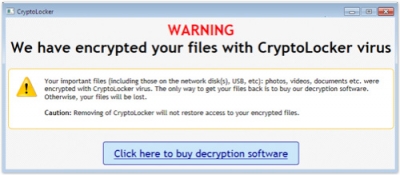

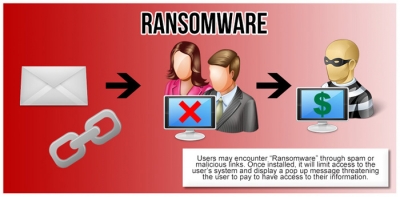

Con il termine Cryptolocker si identifica, in modo generico, un ransomware (ransom in inglese significa riscatto) che infetta uno o più computer e i dispositivi collegati (compresi dispositivi rimovibili, unità di rete, …). - ci spiega Dario Puccini - Il Cryptolocker è costruito in modo tale da non attaccare i files di sistema, ma i dati cercando di colpirne il maggior numero possibile.

Oggi esistono già molte varianti, alcune infettano solo le estensioni più comuni, (quali doc, xls, pdf, jpeg, pst, ...), altre attaccano tutte le estensioni.

I dati non entrano in possesso del ricattatore e continuano a risiedere sul computer infettato - precisa ancora Dario Puccini - Ma, mediante un sofisticato software, l’hacker cripta i file e ne detiene la password necessaria per la decriptazione. Il ricattatore rilascerà il software contenente la password e l’applicativo di decriptazione solo a fronte del pagamento di un riscatto (solitamente in moneta virtuale di difficile tracciabilità quale ad esempio il BitCoin).

Dr. Puccini come avviene l’infezione da Cryptolocker?

Spesso l’infezione avviene mediante la ricezione di mail fraudolente riportanti intestazioni e loghi di società di primo piano (come Enel, TNT, SDA, DHL, Agenzia delle entrate, Poste Italiane, banche ecc.) accompagnate da un testo personalizzato con i dati del destinatario dell’email, che celano l’infezione in allegati (solitamente file EXE nascosti da icone o estensioni PDF, ZIP o RAR) o in link a siti esterni riportati nelle mail che puntano a siti realizzati agli scopi di avvalorare l’attendibilità della mail truffaldina e attivarne l’infezione. In altri casi utilizzano degli script sofisticati che mediante un exploite consentono anche la connessione in remote desktop

Dr. Puccini è possibile evitare l’infezione da Cryptolocker?

Occorre prestare sempre molta attenzione. Non bisogna mai aprire mail di cui non si conosce con certezza la provenienza (è opportuno documentarsi prima su internet sull’attendibilità dell’indirizzo mittente) o che sono del tutto inattese. Per mail che già destano sospetto suggerisco anche che la prima apertura avvenga su un dispositivo mobile, ad oggi immune, a questo attacco (ma nei prossimi mesi le cose potrebbero cambiare). Infine raccomando all'utente di fare attenzione ai dettagli del testo contenuto nelle mail poiché spesso vi sono indizi che possono insospettirvi e farvi evitare l’infezione (errori di digitazioni, errori di ortografia, italiano stentato o mal tradotto ,…)

In caso di ulteriore incertezza, aggiungiamo noi, è sempre possibile inviare la mail anomala al proprio tecnico che sicuramente saprà chiarire ogni dubbio.

Dr. Puccini cosa è opportuno fare quando se si pensa di aver preso un cryptolocker?

Appena si ha il sospetto che il pc potrebbe essere stato infettato da Cryptolocker occorre spegnerlo subito. Occorre spegnere anche tutti gli altri computer della rete (server incluso) e scollegare i dischi USB o NAS collegati.

Se lo spegnimento non avviene regolarmente o richiede troppo tempo, lo si può forzare, mantenendo premuto il tasto di accensione.

Prima di procedere a qualsiasi riaccensione, fate intervenire i vostri tecnici - prosegue Puccini - che verificheranno quanto accaduto procedendo a porre in essere tutti gli step necessari.

Se si trova un cryptolocker nel proprio computer cosa si deve fare?

Purtroppo non esiste una difesa in grado di evitare questa tipologia di infezione. Né una procedura che possa restituirvi l’accesso ai vostri dati criptati dal virus. - precisa Puccini - In assenza di backup recenti, quindi per non pedere i dati e riaverli occorre pagare il riscatto. Se, invece, il backup è stato fatto e non è stato attaccato è possibile riavere i dati mediante un ripristino dall’ultimo backup.

I nostri laboratori hanno studiato e studiano sempre le tipologie di virus, malware, ransomware per realizzare procedure di backup che consentano ai clienti di difendersi al meglio. Le nuove procedure implementate e testate mediante varie tipologie di Crypyolocker si sono mostrate in grado di difendere il backup da qualsiasi attacco. Chiedete ai vostri tecnici maggiori dettagli e accertatevi che le procedure che hanno messo in atto siano a prova di Cryptolocker.

Info: dpconsulenze s.r.l. - Via Pordenone 17, 20132, Milano - tel 0287186074 / 0200614386 - info@dpconsulenze.com - www.dpconsulenze.com

Giovanni Scotti

Versione stampabileTorna

.jpg)